Ultimatives IT- & Gaming-Quiz!

Ganz gleich, ob du IT-Profi, leidenschaftlicher Gamer, Hardcore-Power-User oder einfach Fan von spannendem Nerd-Wissen bist – hier zeigst du allen, dass du es wirklich drauf hast!

Der coolste Wissenstest im Bereich Computer, Gaming, Software und Hardware.

INFO

Alle Fragen sind Multiple Choice

Es können eine oder mehrere Antworten richtig sein

Die maximal Punktzahl beträgt 100

Insgesamt 127 Fragen (~ 33 Min)

Dein Ergebnis, Bilder/Fotos sowie die Erklärung und Quellen kommen via E-Mail

Über 230 Themen Bilder, Fotos und Screenshots

Es wird kein Newsletter abonniert

Deine Daten werden nicht gespeichert

Was erwartet dich im IT- & Gaming-Quiz?

Das IT- & Gaming-Quiz nimmt dich mit auf eine spannende Reise durch die Welt der Computer, Videospiele und Technik. Von legendären Grafikkarten über revolutionäre Betriebssysteme bis hin zu ikonischen Cheatcodes und kuriosen IT-Fakten – hier kannst du dein Wissen unter Beweis stellen.

LOS GEHTS

1

Wie sollte GTA ( Grand Theft Auto ) ürsprünglich heissen?

Erklärung: Ein arbeitsloser Schotte schuf ein Milliarden-Franchise und veränderte die Gaming-Welt für immer. David Jones war ein ganz normaler Bürger aus Dundee, Schottland – niemand kannte seinen Namen, bis er seinen Job verlor. Mit seiner letzten Abfindung kaufte er sich einen alten Computer und begann, in seinem Schlafzimmer zu programmieren – getrieben von einer Idee: totale Freiheit in einer virtuellen Stadt. Ohne Geld, aber mit einer klaren Vision gründete er gemeinsam mit Freunden ein kleines Studio – DMA Design. Was ursprünglich als simples Polizeispiel begann, entwickelte sich durch einen Zufall in eine ganz andere Richtung: Es machte deutlich mehr Spaß, der Polizei zu entkommen, statt sie zu spielen. Chaos wurde zum Prinzip – und genau das überzeugte BMG Interactive, einen Musikverlag auf der Suche nach digitalen Hits. BMG finanzierte die erste Version von Grand Theft Auto, das 1997 erschien und sich rasend schnell verbreitete – roh, rebellisch, revolutionär.

Später übernahm Take-Two Interactive die Rechte, gründete Rockstar Games und machte GTA zu einer globalen Marke. Aus einem kleinen Experiment wurde eines der erfolgreichsten Spiele der Welt: Grand Theft Auto.

Vom Pappmodell zum Milliardenunternehmen: Grand Theft Auto zählt heute zu den bedeutendsten und erfolgreichsten Marken der Unterhaltungsindustrie – ein Meilenstein der Spielegeschichte. Dabei waren die Anfänge alles andere als glanzvoll.

Ursprünglich unter dem Arbeitstitel Race’n’Chase konzipiert, sollte das Spiel ein Polizei-und-Gangster-Szenario abbilden, in dem Spieler entweder Verbrechen begehen oder das Gesetz vertreten. Entwickelt vom schottischen Studio DMA Design (heute Rockstar North), begann das Projekt 1995 als Top-Down-Rennspiel mit einfacher Mechanik. Die Vision war groß – die Mittel hingegen begrenzt: Der erste Stadtprototyp wurde aus Pappe gebaut, um ein Gefühl für Straßennetz, Verkehrsfluss und Gameplay-Potenzial zu bekommen. Eine improvisierte Lösung, die sinnbildlich für den Erfindergeist stand, mit dem das Team arbeitete.

Ein zufälliger Programmierfehler – ein sogenannter Bug – sorgte dafür, dass sich die Polizeieinheiten im Spiel aggressiv und unvorhersehbar verhielten. Statt das Problem zu beheben, erkannte das Team das darin liegende Potenzial: Das Chaos wurde zum Spielprinzip. Was als Fehler begann, entwickelte sich zum Markenzeichen – und damit zum Geburtsmoment eines Kults.

Was folgte, war ein beispielloser Aufstieg. Mit GTA III (2001) revolutionierte die Serie das Genre: eine offene 3D-Welt, cineastische Inszenierung, gesellschaftskritischer Tiefgang und eine nie dagewesene Handlungsfreiheit definierten ein neues Kapitel der Videospielgeschichte.

Der bislang erfolgreichste Teil, GTA V (2013), wurde mit über 190 Millionen verkauften Einheiten und einem Umsatz von über 8 Milliarden US-Dollar zu einem der einflussreichsten Medienprodukte aller Zeiten. Die Produktionskosten beliefen sich auf rund 265 Millionen US-Dollar – ein Rekord, der die Ambitionen von Rockstar Games unterstrich.

Mit dem kommenden GTA VI (angekündigt für 2026) erreicht die Serie eine neue Größenordnung. Die Entwicklungskosten sollen Schätzungen zufolge die Marke von 1 Milliarde US-Dollar überschreiten – ein Maßstab, der selbst Hollywood in den Schatten stellt. Vom Pappmodell zur milliardenschweren Weltmarke: Grand Theft Auto ist längst nicht mehr nur ein Spiel. Es ist ein kulturelles Monument – entstanden aus Improvisation, geprägt von Mut und getragen vom Willen, das Medium neu zu definieren.

Erklärung: Ein arbeitsloser Schotte schuf ein Milliarden-Franchise und veränderte die Gaming-Welt für immer. David Jones war ein ganz normaler Bürger aus Dundee, Schottland – niemand kannte seinen Namen, bis er seinen Job verlor. Mit seiner letzten Abfindung kaufte er sich einen alten Computer und begann, in seinem Schlafzimmer zu programmieren – getrieben von einer Idee: totale Freiheit in einer virtuellen Stadt. Ohne Geld, aber mit einer klaren Vision gründete er gemeinsam mit Freunden ein kleines Studio – DMA Design. Was ursprünglich als simples Polizeispiel begann, entwickelte sich durch einen Zufall in eine ganz andere Richtung: Es machte deutlich mehr Spaß, der Polizei zu entkommen, statt sie zu spielen. Chaos wurde zum Prinzip – und genau das überzeugte BMG Interactive, einen Musikverlag auf der Suche nach digitalen Hits. BMG finanzierte die erste Version von Grand Theft Auto, das 1997 erschien und sich rasend schnell verbreitete – roh, rebellisch, revolutionär.

Später übernahm Take-Two Interactive die Rechte, gründete Rockstar Games und machte GTA zu einer globalen Marke. Aus einem kleinen Experiment wurde eines der erfolgreichsten Spiele der Welt: Grand Theft Auto.

Vom Pappmodell zum Milliardenunternehmen: Grand Theft Auto zählt heute zu den bedeutendsten und erfolgreichsten Marken der Unterhaltungsindustrie – ein Meilenstein der Spielegeschichte. Dabei waren die Anfänge alles andere als glanzvoll.

Ursprünglich unter dem Arbeitstitel Race’n’Chase konzipiert, sollte das Spiel ein Polizei-und-Gangster-Szenario abbilden, in dem Spieler entweder Verbrechen begehen oder das Gesetz vertreten. Entwickelt vom schottischen Studio DMA Design (heute Rockstar North), begann das Projekt 1995 als Top-Down-Rennspiel mit einfacher Mechanik. Die Vision war groß – die Mittel hingegen begrenzt: Der erste Stadtprototyp wurde aus Pappe gebaut, um ein Gefühl für Straßennetz, Verkehrsfluss und Gameplay-Potenzial zu bekommen. Eine improvisierte Lösung, die sinnbildlich für den Erfindergeist stand, mit dem das Team arbeitete.

Ein zufälliger Programmierfehler – ein sogenannter Bug – sorgte dafür, dass sich die Polizeieinheiten im Spiel aggressiv und unvorhersehbar verhielten. Statt das Problem zu beheben, erkannte das Team das darin liegende Potenzial: Das Chaos wurde zum Spielprinzip. Was als Fehler begann, entwickelte sich zum Markenzeichen – und damit zum Geburtsmoment eines Kults.

Was folgte, war ein beispielloser Aufstieg. Mit GTA III (2001) revolutionierte die Serie das Genre: eine offene 3D-Welt, cineastische Inszenierung, gesellschaftskritischer Tiefgang und eine nie dagewesene Handlungsfreiheit definierten ein neues Kapitel der Videospielgeschichte.

Der bislang erfolgreichste Teil, GTA V (2013), wurde mit über 190 Millionen verkauften Einheiten und einem Umsatz von über 8 Milliarden US-Dollar zu einem der einflussreichsten Medienprodukte aller Zeiten. Die Produktionskosten beliefen sich auf rund 265 Millionen US-Dollar – ein Rekord, der die Ambitionen von Rockstar Games unterstrich.

Mit dem kommenden GTA VI (angekündigt für 2026) erreicht die Serie eine neue Größenordnung. Die Entwicklungskosten sollen Schätzungen zufolge die Marke von 1 Milliarde US-Dollar überschreiten – ein Maßstab, der selbst Hollywood in den Schatten stellt. Vom Pappmodell zur milliardenschweren Weltmarke: Grand Theft Auto ist längst nicht mehr nur ein Spiel. Es ist ein kulturelles Monument – entstanden aus Improvisation, geprägt von Mut und getragen vom Willen, das Medium neu zu definieren.

2

Womit kann man einen Computer aufwecken?

Erklärung: Ein Computer kann durch Wake-on-LAN (WoL) mit einem Magic Packet aufgeweckt (gestartet) werden. Dieses spezielle Datenpaket wird über das Netzwerk an die Netzwerkkarte des schlafenden PCs gesendet. Voraussetzung ist, dass WoL im BIOS und im Betriebssystem aktiviert ist.

Erklärung: Ein Computer kann durch Wake-on-LAN (WoL) mit einem Magic Packet aufgeweckt (gestartet) werden. Dieses spezielle Datenpaket wird über das Netzwerk an die Netzwerkkarte des schlafenden PCs gesendet. Voraussetzung ist, dass WoL im BIOS und im Betriebssystem aktiviert ist.

3

Welche Grafikkarte war 9 Jahre lang der heilige Gral für Rendering in Echtzeit und auch exklusiv die einzige mit Unterstützung für 8xSGSSAA Sparsed-Grid-Super-Sampling-Anti-Aliasing?

Erklärung: Die Voodoo5 6000 war eine Legende – ein unvergleichliches Stück Technik von 3dfx, das seiner Zeit weit voraus war. Mit vier VSA-100 GPUs und echtem 8x SGSSAA lieferte sie eine Bildqualität, die selbst moderne Karten erst Jahre später erreichten. Keine andere GPU bot diese Perfektion im Anti-Aliasing. Die GeForce2 Ultra war schnell, aber ohne echtes SGSSAA. Die ATi Rage Fury Maxx litt an Treiberproblemen. Die S3 Savage 2000 war ein technischer Fehlschlag.

Doch trotz ihres Potenzials kam die Voodoo5 6000 nie offiziell auf den Markt – nur wenige Prototypen existieren heute noch, heiß begehrt von Sammlern und Retro-Enthusiasten. 3dfx scheiterte kurz vor dem großen Durchbruch, wurde schließlich von NVIDIA übernommen, und verschwand vom Markt.

Bis heute bleibt 3dfx ein Mythos – und die Voodoo5 6000 der unerreichte heilige Gral für Grafikenthusiasten.

Erklärung: Die Voodoo5 6000 war eine Legende – ein unvergleichliches Stück Technik von 3dfx, das seiner Zeit weit voraus war. Mit vier VSA-100 GPUs und echtem 8x SGSSAA lieferte sie eine Bildqualität, die selbst moderne Karten erst Jahre später erreichten. Keine andere GPU bot diese Perfektion im Anti-Aliasing. Die GeForce2 Ultra war schnell, aber ohne echtes SGSSAA. Die ATi Rage Fury Maxx litt an Treiberproblemen. Die S3 Savage 2000 war ein technischer Fehlschlag.

Doch trotz ihres Potenzials kam die Voodoo5 6000 nie offiziell auf den Markt – nur wenige Prototypen existieren heute noch, heiß begehrt von Sammlern und Retro-Enthusiasten. 3dfx scheiterte kurz vor dem großen Durchbruch, wurde schließlich von NVIDIA übernommen, und verschwand vom Markt.

Bis heute bleibt 3dfx ein Mythos – und die Voodoo5 6000 der unerreichte heilige Gral für Grafikenthusiasten.

4

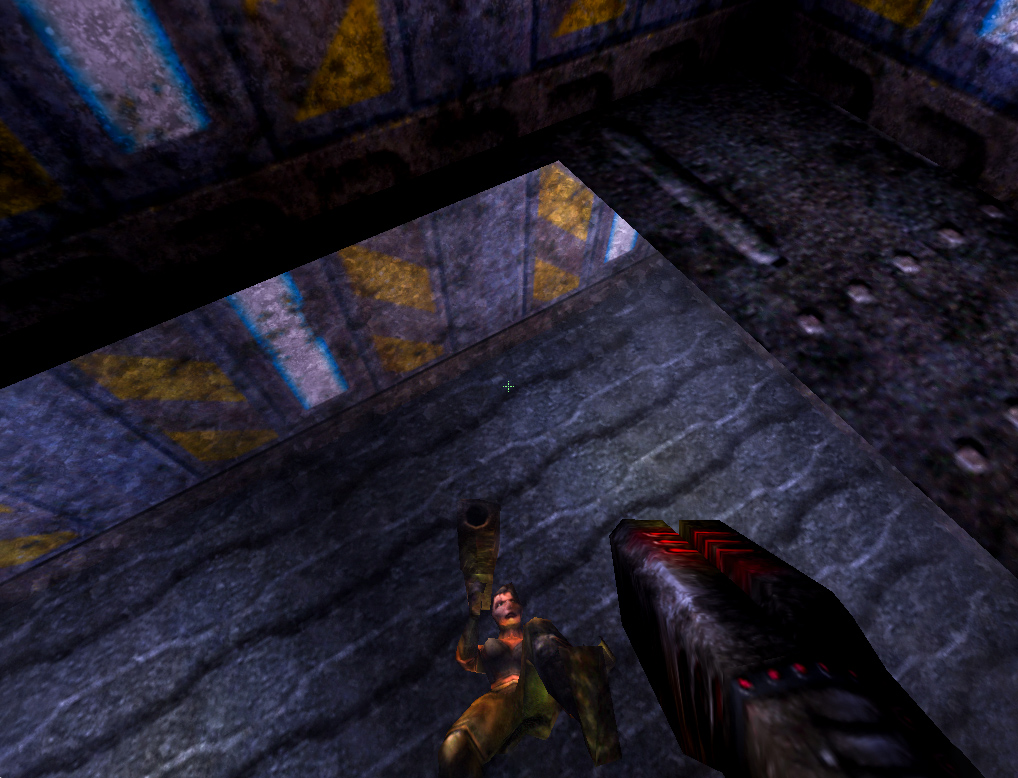

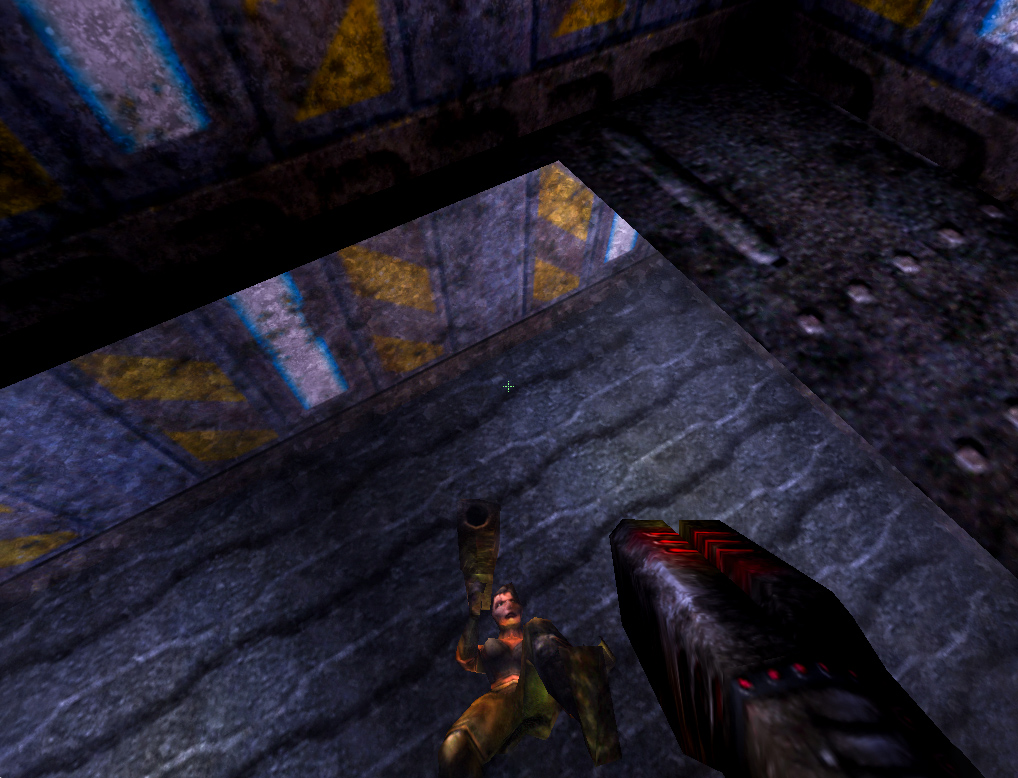

Welche Spiel(e) waren die ersten Vorzeigespiele und Pioneere der 3Dfx Ära?

Erklärung: Die 3Dfx-Ära revolutionierte PC-Gaming mit ihrer Glide-API und brachte beeindruckende Grafik. Tomb Raider erhielt mit 3Dfx-Support schärfere Texturen und flüssigere Bewegungen. Need for Speed 2 SE nutzte erstmals 3D-Beschleunigung für realistischere Autos und Umgebungen. Unreal setzte neue Maßstäbe mit der Unreal Engine und brillanter Beleuchtung. Andere Spiele nutzten teils Direct3D oder OpenGL, aber diese vier Titel waren die Pioniere, die 3Dfx als König der Grafikbeschleunigung festigten.

In den späten 90ern sorgten 3dfx-Grafikkarten mit der Glide-API für einen riesigen Qualitätssprung im PC-Gaming. Glide war speziell für die 3dfx-Hardware entwickelt und bot dadurch extrem gute Performance bei gleichzeitig deutlich verbesserter Grafik. Spiele liefen flüssiger, sahen dank bilinearer Filterung, höherer Auflösungen, Nebel- und Lichteffekten sowie Transparenz deutlich besser aus. Viele Entwickler optimierten ihre Spiele gezielt für Glide, weshalb diese Versionen oft die schönste und schnellste waren. Klassiker wie Unreal, Tomb Raider oder Quake II profitierten enorm – 3dfx machte echtes 3D-Gaming erstmals richtig beeindruckend.

Erklärung: Die 3Dfx-Ära revolutionierte PC-Gaming mit ihrer Glide-API und brachte beeindruckende Grafik. Tomb Raider erhielt mit 3Dfx-Support schärfere Texturen und flüssigere Bewegungen. Need for Speed 2 SE nutzte erstmals 3D-Beschleunigung für realistischere Autos und Umgebungen. Unreal setzte neue Maßstäbe mit der Unreal Engine und brillanter Beleuchtung. Andere Spiele nutzten teils Direct3D oder OpenGL, aber diese vier Titel waren die Pioniere, die 3Dfx als König der Grafikbeschleunigung festigten.

In den späten 90ern sorgten 3dfx-Grafikkarten mit der Glide-API für einen riesigen Qualitätssprung im PC-Gaming. Glide war speziell für die 3dfx-Hardware entwickelt und bot dadurch extrem gute Performance bei gleichzeitig deutlich verbesserter Grafik. Spiele liefen flüssiger, sahen dank bilinearer Filterung, höherer Auflösungen, Nebel- und Lichteffekten sowie Transparenz deutlich besser aus. Viele Entwickler optimierten ihre Spiele gezielt für Glide, weshalb diese Versionen oft die schönste und schnellste waren. Klassiker wie Unreal, Tomb Raider oder Quake II profitierten enorm – 3dfx machte echtes 3D-Gaming erstmals richtig beeindruckend.

5

Mit welcher Erweiterungs-Platine konnte man Soundkarten mit einen MIDI-Synthesizer erweitern, um insbesondere bei Spiele einen besseren, lebendigeren Sound zu bekommen?

Erklärung: Die Wavetable-Erweiterungsplatine verbesserte den MIDI-Sound von Soundkarten erheblich, indem sie echte instrumentenbasierte Samples statt einfacher Synthese nutzte. Dies machte Musik in Spielen wie Doom oder Monkey Island lebendiger und realistischer. Wavetable-Synthesizer boten hochwertigen MIDI-Klang und wurden von Herstellern wie Roland, Yamaha und Creative als Erweiterung für ISA- oder PCI-Soundkarten entwickelt.

Erklärung: Die Wavetable-Erweiterungsplatine verbesserte den MIDI-Sound von Soundkarten erheblich, indem sie echte instrumentenbasierte Samples statt einfacher Synthese nutzte. Dies machte Musik in Spielen wie Doom oder Monkey Island lebendiger und realistischer. Wavetable-Synthesizer boten hochwertigen MIDI-Klang und wurden von Herstellern wie Roland, Yamaha und Creative als Erweiterung für ISA- oder PCI-Soundkarten entwickelt.

6

Wie wird ein infizierter Programmcode der sich selbst kopiert und autark ausbreitet bezeichnet?

Erklärung: Ein Wurm ist eine Schadsoftware, die sich selbstständig vervielfältigt und verbreitet, oft über Netzwerke, ohne eine Datei befallen zu müssen. Berühmte Beispiele sind ILOVEYOU oder Blaster.

Erklärung: Ein Wurm ist eine Schadsoftware, die sich selbstständig vervielfältigt und verbreitet, oft über Netzwerke, ohne eine Datei befallen zu müssen. Berühmte Beispiele sind ILOVEYOU oder Blaster.

7

Was war die Weltweit erste Website?

Erklärung: Die weltweit erste Website war info.cern.ch, die 1991 von Tim Berners-Lee am CERN (Europäische Organisation für Kernforschung) erstellt wurde. Sie diente als Einführung und Dokumentation des World Wide Web und erklärte, wie das Web funktioniert und wie man eine eigene Website erstellen kann.

Erklärung: Die weltweit erste Website war info.cern.ch, die 1991 von Tim Berners-Lee am CERN (Europäische Organisation für Kernforschung) erstellt wurde. Sie diente als Einführung und Dokumentation des World Wide Web und erklärte, wie das Web funktioniert und wie man eine eigene Website erstellen kann.

8

Am 15. Dezember 2000 wurde der Grafikkarten König -3Dfx- aufgrund Insolvenz von Nvidia gekauft. Welche Grafikkarten kamen daher nicht mehr auf den Markt?

Erklärung: Am 15. Dezember 2000 endete eine bedeutende Ära der Grafiktechnologie, als Nvidia die insolvente Firma 3dfx Interactive übernahm. Durch diesen abrupten Schlussstrich konnten einige der vielversprechendsten Grafikkarten nie offiziell veröffentlicht werden. Dazu gehörte die spektakuläre Voodoo5 6000, ein High-End-Flaggschiff, das mit vier VSA-100 GPUs und 128 MB RAM neue Maßstäbe im Bereich der 3D-Grafik hätte setzen sollen. Ebenfalls betroffen war die Specter 4000, ein fortschrittlicher Rampage-Prototyp, der den Weg zurück an die Spitze gegen Nvidia und ATI ebnen sollte.

Im Gegensatz dazu schafften es zumindest zwei andere Karten noch rechtzeitig auf den Markt: Die Voodoo5 4500 mit einer einzelnen VSA-100 GPU, sowie die Voodoo5 5500 mit zwei GPUs, die eine Art Kompromiss zur nie erschienenen 6000er darstellte.

Das Rampage-Projekt, auch unter dem Namen „Specter“ bekannt, war als technologische Neuausrichtung von 3dfx gedacht. Dieser Grafikchip sollte die technischen Grenzen der älteren Voodoo-Generation überwinden und mit einer fortschrittlichen Architektur den Konkurrenzkampf gegen Nvidias GeForce und ATIs Radeon aufnehmen. Geplant waren revolutionäre Features, darunter eine echte 32-Bit Farbtiefe für brillante Bildqualität, fortschrittliche Texturfilterung und erstmals bei 3dfx eine integrierte Hardware-Unterstützung für Transformation & Lighting (T&L) vergleichbar mit GeForce und Radeon GPUs.

Zudem hätte Rampage programmierbare Pixel-Shader-ähnliche Funktionen geboten, was zu dieser Zeit als absolutes Novum galt. Auch ein schnelles DDR-Speicherinterface war vorgesehen, um hohe Bandbreiten für grafikintensive Spiele zu ermöglichen. Besonders bemerkenswert war außerdem die geplante Unterstützung eines erweiterten SLI-Verfahrens (Scan Line Interleave), das es erlaubt hätte, mehrere Rampage-Chips miteinander zu kombinieren und so die Grafikleistung drastisch zu steigern.

Tatsächlich waren Prototypen des Rampage bereits hergestellt und wurden intern erfolgreich getestet. Diese zeigten, dass 3dfx technologisch durchaus konkurrenzfähig und nahe an einem erfolgreichen Comeback war. Jedoch verhinderten finanzielle Schwierigkeiten und zeitliche Verzögerungen letztlich eine finale Markteinführung.

Das vorzeitige Ende von 3dfx lässt Rampage als eines der größten “Was wäre, wenn?“-Szenarien in der Geschichte der Computergrafik zurück. Viele Innovationen des Rampage flossen später indirekt in die Technologien von Nvidia und ATI ein und prägten damit dennoch nachhaltig die Weiterentwicklung der Grafikhardware.

Wusstest du das: Ein russischer Ingenieur namens Anthony schaffte es, durch aufwendiges Reverse Engineering eine lauffähige Version der Voodoo 5 6000 zum Leben zu erwecken. Mit tiefem technischen Know-how rekonstruierte er das komplexe Design der Karte und beseitigte bekannte Stabilitätsprobleme. Dank seiner Arbeit läuft die Voodoo 5 6000 heute auf moderner Hardware stabiler denn je. Dieses Projekt gilt in der Retro-Hardware-Szene als echtes Meisterwerk.

Erklärung: Am 15. Dezember 2000 endete eine bedeutende Ära der Grafiktechnologie, als Nvidia die insolvente Firma 3dfx Interactive übernahm. Durch diesen abrupten Schlussstrich konnten einige der vielversprechendsten Grafikkarten nie offiziell veröffentlicht werden. Dazu gehörte die spektakuläre Voodoo5 6000, ein High-End-Flaggschiff, das mit vier VSA-100 GPUs und 128 MB RAM neue Maßstäbe im Bereich der 3D-Grafik hätte setzen sollen. Ebenfalls betroffen war die Specter 4000, ein fortschrittlicher Rampage-Prototyp, der den Weg zurück an die Spitze gegen Nvidia und ATI ebnen sollte.

Im Gegensatz dazu schafften es zumindest zwei andere Karten noch rechtzeitig auf den Markt: Die Voodoo5 4500 mit einer einzelnen VSA-100 GPU, sowie die Voodoo5 5500 mit zwei GPUs, die eine Art Kompromiss zur nie erschienenen 6000er darstellte.

Das Rampage-Projekt, auch unter dem Namen „Specter“ bekannt, war als technologische Neuausrichtung von 3dfx gedacht. Dieser Grafikchip sollte die technischen Grenzen der älteren Voodoo-Generation überwinden und mit einer fortschrittlichen Architektur den Konkurrenzkampf gegen Nvidias GeForce und ATIs Radeon aufnehmen. Geplant waren revolutionäre Features, darunter eine echte 32-Bit Farbtiefe für brillante Bildqualität, fortschrittliche Texturfilterung und erstmals bei 3dfx eine integrierte Hardware-Unterstützung für Transformation & Lighting (T&L) vergleichbar mit GeForce und Radeon GPUs.

Zudem hätte Rampage programmierbare Pixel-Shader-ähnliche Funktionen geboten, was zu dieser Zeit als absolutes Novum galt. Auch ein schnelles DDR-Speicherinterface war vorgesehen, um hohe Bandbreiten für grafikintensive Spiele zu ermöglichen. Besonders bemerkenswert war außerdem die geplante Unterstützung eines erweiterten SLI-Verfahrens (Scan Line Interleave), das es erlaubt hätte, mehrere Rampage-Chips miteinander zu kombinieren und so die Grafikleistung drastisch zu steigern.

Tatsächlich waren Prototypen des Rampage bereits hergestellt und wurden intern erfolgreich getestet. Diese zeigten, dass 3dfx technologisch durchaus konkurrenzfähig und nahe an einem erfolgreichen Comeback war. Jedoch verhinderten finanzielle Schwierigkeiten und zeitliche Verzögerungen letztlich eine finale Markteinführung.

Das vorzeitige Ende von 3dfx lässt Rampage als eines der größten “Was wäre, wenn?“-Szenarien in der Geschichte der Computergrafik zurück. Viele Innovationen des Rampage flossen später indirekt in die Technologien von Nvidia und ATI ein und prägten damit dennoch nachhaltig die Weiterentwicklung der Grafikhardware.

Wusstest du das: Ein russischer Ingenieur namens Anthony schaffte es, durch aufwendiges Reverse Engineering eine lauffähige Version der Voodoo 5 6000 zum Leben zu erwecken. Mit tiefem technischen Know-how rekonstruierte er das komplexe Design der Karte und beseitigte bekannte Stabilitätsprobleme. Dank seiner Arbeit läuft die Voodoo 5 6000 heute auf moderner Hardware stabiler denn je. Dieses Projekt gilt in der Retro-Hardware-Szene als echtes Meisterwerk.

9

Welche CLI.exe kompiliert in Valve's Hammer Map Editor ( bspw. Counterstrike-Map ) auf Basis des Energieerhaltungssatz die Lightmaps?

Erklärung: Die rad.exe ist für die Berechnung der Lightmaps in BSP-Trees verantwortlich und nutzt dabei den Energieerhaltungssatz, um realistische Lichtverteilungen zu simulieren. Sie berechnet, wie Lichtstrahlen von Oberflächen reflektiert werden und speichert die Ergebnisse als statische Beleuchtung. Andere Compiler-Tools haben andere Aufgaben: vis.exe optimiert die Sichtbarkeit der Geometrie für bessere Performance, bsp2.exe wandelt Rohgeometrie in BSP-Strukturen um, und csg.exe verarbeitet die Map-Geometrie. Nur rad.exe berechnet die Lichtverteilung und erstellt die finalen Lightmaps.

Erklärung: Die rad.exe ist für die Berechnung der Lightmaps in BSP-Trees verantwortlich und nutzt dabei den Energieerhaltungssatz, um realistische Lichtverteilungen zu simulieren. Sie berechnet, wie Lichtstrahlen von Oberflächen reflektiert werden und speichert die Ergebnisse als statische Beleuchtung. Andere Compiler-Tools haben andere Aufgaben: vis.exe optimiert die Sichtbarkeit der Geometrie für bessere Performance, bsp2.exe wandelt Rohgeometrie in BSP-Strukturen um, und csg.exe verarbeitet die Map-Geometrie. Nur rad.exe berechnet die Lichtverteilung und erstellt die finalen Lightmaps.

10

Welches Spiel war der maßgebliche Grund weshalb Microsoft > WinG respektive heute DirectX entwickelte?

Erklärung: „Der König der Löwen“ (1994) war mitverantwortlich für die Entwicklung von WinG und später DirectX durch Microsoft. Während das Spiel unter MS-DOS flüssig lief, hatte es unter Windows erhebliche Performance-Probleme – hauptsächlich aufgrund fehlender effizienter Grafik-Schnittstellen. Dieses Defizit veranlasste Microsoft zur Entwicklung von WinG, einem frühen Grafik-API, das letztlich den Weg für DirectX ebnete. So wurde ausgerechnet „Der König der Löwen“ zum Auslöser für eine grundlegende Verbesserung der Windows-Spieleplattform.

.jpg)

.jpg)

.jpg)

Erklärung: „Der König der Löwen“ (1994) war mitverantwortlich für die Entwicklung von WinG und später DirectX durch Microsoft. Während das Spiel unter MS-DOS flüssig lief, hatte es unter Windows erhebliche Performance-Probleme – hauptsächlich aufgrund fehlender effizienter Grafik-Schnittstellen. Dieses Defizit veranlasste Microsoft zur Entwicklung von WinG, einem frühen Grafik-API, das letztlich den Weg für DirectX ebnete. So wurde ausgerechnet „Der König der Löwen“ zum Auslöser für eine grundlegende Verbesserung der Windows-Spieleplattform.

.jpg)

.jpg)

.jpg)

11

Welcher Messenger galt als der erste echte Internet Messenger?

Erklärung: ICQ („Oh Oh“) war der erste echte Internet Messenger und wurde 1996 von Mirabilis veröffentlicht. Er führte Funktionen wie Online-Status, Sofortnachrichten und Benutzer-IDs (UINs) ein und revolutionierte die Online-Kommunikation. Andere Messenger kamen später oder hatten eine andere Ausrichtung: Yahoo Messenger (1998) und MSN Messenger (1999) erschienen später, während AOL Instant Messenger (AIM, 1997) auf den AOL-Dienst beschränkt war. ICQ war der erste universelle Messenger, der nicht an ein bestimmtes Netzwerk gebunden war, und prägte die moderne Instant-Messaging-Kultur.

Erklärung: ICQ („Oh Oh“) war der erste echte Internet Messenger und wurde 1996 von Mirabilis veröffentlicht. Er führte Funktionen wie Online-Status, Sofortnachrichten und Benutzer-IDs (UINs) ein und revolutionierte die Online-Kommunikation. Andere Messenger kamen später oder hatten eine andere Ausrichtung: Yahoo Messenger (1998) und MSN Messenger (1999) erschienen später, während AOL Instant Messenger (AIM, 1997) auf den AOL-Dienst beschränkt war. ICQ war der erste universelle Messenger, der nicht an ein bestimmtes Netzwerk gebunden war, und prägte die moderne Instant-Messaging-Kultur.

12

Welches Gerät war notwendig, um den Schreibschutz der Rückseite einer 5¼ Zoll Diskette zu entfernen, um die doppelte Kapazität zu erhalten?

Erklärung: Ein Disketten-Locher war notwendig, um den Schreibschutz einer 5¼-Zoll-Diskette zu entfernen und sie auf der Rückseite zu beschreiben. Disketten hatten eine Schreibschutzkerbe, die Laufwerke erkannten – mit einem zusätzlichen Loch auf der anderen Seite ließ sich eine Single-Sided-Diskette als Double-Sided nutzen, wodurch die Speicherkapazität verdoppelt wurde.

Erklärung: Ein Disketten-Locher war notwendig, um den Schreibschutz einer 5¼-Zoll-Diskette zu entfernen und sie auf der Rückseite zu beschreiben. Disketten hatten eine Schreibschutzkerbe, die Laufwerke erkannten – mit einem zusätzlichen Loch auf der anderen Seite ließ sich eine Single-Sided-Diskette als Double-Sided nutzen, wodurch die Speicherkapazität verdoppelt wurde.

13

Was konnte man mit einem Bleistift machen?

Erklärung: Mit einem Bleistift konnte man tatsächlich einen Prozessor übertakten! Bei AMD Athlon und Duron CPUs in den frühen 2000ern waren die L1-Brücken auf der Prozessoroberfläche unterbrochen, um Multiplikator-Sperren zu setzen. Mit einem Bleistift konnte man diese Brücken durch das leitfähige Graphit wieder verbinden und so den Multiplikator ändern.

Erklärung: Mit einem Bleistift konnte man tatsächlich einen Prozessor übertakten! Bei AMD Athlon und Duron CPUs in den frühen 2000ern waren die L1-Brücken auf der Prozessoroberfläche unterbrochen, um Multiplikator-Sperren zu setzen. Mit einem Bleistift konnte man diese Brücken durch das leitfähige Graphit wieder verbinden und so den Multiplikator ändern.

14

Mit welcher Taste konnte man bis ca. Pentium 1 die Prozessorgeschwindigkeit verändern, damit insbesondere Spiele in ihrer vorgesehen Geschwindigkeit liefen?

Erklärung: Die Turbo-Taste war eine Besonderheit älterer PCs bis zur Pentium-1-Ära, mit der man die Prozessorgeschwindigkeit reduzieren konnte. Ursprünglich als Leistungssteigerung gedacht, wurde sie ironischerweise meist genutzt, um ältere Spiele zu verlangsamen, da viele DOS-Spiele auf feste CPU-Geschwindigkeiten programmiert waren und auf schnelleren Systemen unspielbar wurden. Paradoxerweise machte die Turbo-Taste den Rechner also immer langsamer – ganz im Gegensatz zu dem, was der Name vermuten lässt.

Erklärung: Die Turbo-Taste war eine Besonderheit älterer PCs bis zur Pentium-1-Ära, mit der man die Prozessorgeschwindigkeit reduzieren konnte. Ursprünglich als Leistungssteigerung gedacht, wurde sie ironischerweise meist genutzt, um ältere Spiele zu verlangsamen, da viele DOS-Spiele auf feste CPU-Geschwindigkeiten programmiert waren und auf schnelleren Systemen unspielbar wurden. Paradoxerweise machte die Turbo-Taste den Rechner also immer langsamer – ganz im Gegensatz zu dem, was der Name vermuten lässt.

15

Welche Escape-Sequenz entspricht einem Wagenrücklauf + Zeilenvorschub?

Erklärung: Die Escape-Sequenz CR LF steht für Carriage Return (CR, Wagenrücklauf) und Line Feed (LF, Zeilenvorschub) und stammt aus der Zeit mechanischer Schreibmaschinen und Fernschreiber. CR setzt den Schreibkopf an den Anfang der Zeile, LF bewegt ihn eine Zeile nach unten. Diese Kombination wird bis heute in Windows als Standard für Zeilenumbrüche genutzt. Sichtbar wird das beispielsweise, wenn man Textdateien aus Windows in Unix- oder Linux-Systemen öffnet – dort erscheinen die zusätzlichen CR-Zeichen oft als störende Steuerzeichen (z. B. ^M). Auch in vielen Netzwerkprotokollen wie HTTP oder SMTP spielt CR LF noch heute eine technische Rolle beim Trennen von Headern und Inhalten. Drückt man etwa in Microsoft Word die Enter-Taste, werden im Hintergrund genau diese beiden Befehle – Wagenrücklauf und Zeilenvorschub – ausgeführt, um einen vollständigen Zeilenumbruch zu erzeugen.

Erklärung: Die Escape-Sequenz CR LF steht für Carriage Return (CR, Wagenrücklauf) und Line Feed (LF, Zeilenvorschub) und stammt aus der Zeit mechanischer Schreibmaschinen und Fernschreiber. CR setzt den Schreibkopf an den Anfang der Zeile, LF bewegt ihn eine Zeile nach unten. Diese Kombination wird bis heute in Windows als Standard für Zeilenumbrüche genutzt. Sichtbar wird das beispielsweise, wenn man Textdateien aus Windows in Unix- oder Linux-Systemen öffnet – dort erscheinen die zusätzlichen CR-Zeichen oft als störende Steuerzeichen (z. B. ^M). Auch in vielen Netzwerkprotokollen wie HTTP oder SMTP spielt CR LF noch heute eine technische Rolle beim Trennen von Headern und Inhalten. Drückt man etwa in Microsoft Word die Enter-Taste, werden im Hintergrund genau diese beiden Befehle – Wagenrücklauf und Zeilenvorschub – ausgeführt, um einen vollständigen Zeilenumbruch zu erzeugen.

16

Welches war das erste Spiel, das anstatt eine Polygon eine Voxel-Engine nutzte?

Erklärung: Comanche: Maximum Overkill (1992) von NovaLogic war das erste Spiel, das eine Voxel-Engine statt klassischer Polygone nutzte. Entwickelt von NovaLogic, ermöglichte die Voxel Space Engine extrem detaillierte, organische Landschaften, die für damalige Verhältnisse revolutionär waren – perfekt für das realistische Terrain eines Helikopter-Kampfspiels. The Need for Speed (1994), Quake (1996) und Half-Life (1998) basierten wie nahezu alle 3D-Spiele auf Polygone.

Erklärung: Comanche: Maximum Overkill (1992) von NovaLogic war das erste Spiel, das eine Voxel-Engine statt klassischer Polygone nutzte. Entwickelt von NovaLogic, ermöglichte die Voxel Space Engine extrem detaillierte, organische Landschaften, die für damalige Verhältnisse revolutionär waren – perfekt für das realistische Terrain eines Helikopter-Kampfspiels. The Need for Speed (1994), Quake (1996) und Half-Life (1998) basierten wie nahezu alle 3D-Spiele auf Polygone.

17

Welche Windows 95 Version unterstützte das FAT32 Dateisystem?

Erklärung: Windows 95b (OSR2) und Windows 95c (OSR2.5) waren die ersten Versionen von Windows 95, die das FAT32-Dateisystem unterstützten. FAT32 ermöglichte größere Partitionen (>2 GB) und effizientere Speicherverwaltung im Vergleich zu FAT16, das auf 2-GB-Partitionen limitiert war. Frühere Versionen konnten kein FAT32 nutzen: Windows 95 (RTM) und Windows 95a (Service Release 1) unterstützten nur FAT16. Erst mit den späteren OEM Service Releases (OSR2/2.5) kam FAT32 hinzu. Diese Versionen wurden meist nur mit neuen PCs ausgeliefert und waren nicht als reguläre Upgrades erhältlich.

Erklärung: Windows 95b (OSR2) und Windows 95c (OSR2.5) waren die ersten Versionen von Windows 95, die das FAT32-Dateisystem unterstützten. FAT32 ermöglichte größere Partitionen (>2 GB) und effizientere Speicherverwaltung im Vergleich zu FAT16, das auf 2-GB-Partitionen limitiert war. Frühere Versionen konnten kein FAT32 nutzen: Windows 95 (RTM) und Windows 95a (Service Release 1) unterstützten nur FAT16. Erst mit den späteren OEM Service Releases (OSR2/2.5) kam FAT32 hinzu. Diese Versionen wurden meist nur mit neuen PCs ausgeliefert und waren nicht als reguläre Upgrades erhältlich.

18

Wie hieß der erste Serien-Mikroprozessor?

Erklärung: Der Intel 4004 war der erste kommerziell verfügbare Mikroprozessor und wurde 1971 von Intel veröffentlicht. Er hatte eine 4-Bit-Architektur und wurde ursprünglich für Taschenrechner entwickelt. Damit legte er den Grundstein für moderne CPUs. Andere Prozessoren kamen später oder hatten eine andere Rolle: Der TMS1000 (1974) von Texas Instruments war der erste Mikrocontroller mit integriertem RAM und ROM. Der Intel 8008 (1972) war ein Nachfolger des 4004 mit 8-Bit-Architektur. Der Z80 (1976) von Zilog wurde populär in Heimcomputern.

Erklärung: Der Intel 4004 war der erste kommerziell verfügbare Mikroprozessor und wurde 1971 von Intel veröffentlicht. Er hatte eine 4-Bit-Architektur und wurde ursprünglich für Taschenrechner entwickelt. Damit legte er den Grundstein für moderne CPUs. Andere Prozessoren kamen später oder hatten eine andere Rolle: Der TMS1000 (1974) von Texas Instruments war der erste Mikrocontroller mit integriertem RAM und ROM. Der Intel 8008 (1972) war ein Nachfolger des 4004 mit 8-Bit-Architektur. Der Z80 (1976) von Zilog wurde populär in Heimcomputern.

19

Aus welchen Wurzeln stammt die Half-life 1 Engine Goldsource?

Erklärung: Die GoldSrc-Engine, die Half-Life 1 antreibt, basiert auf der Quake-Engine von id Software. Valve lizenzierte die Quake-Engine (1996) und erweiterte sie erheblich um Scripting, Skeletal Animation, verbesserte KI und komplexere Physik, wodurch die einzigartige Immersion von Half-Life (1998) möglich wurde. Andere Engines hatten andere Ursprünge: Die Doom-Engine (1993) war 2.5D und nicht vollwertig 3D. Die SAGE-Engine wurde erst später für Echtzeit-Strategiespiele wie Command & Conquer genutzt. Die Unreal-Engine von Epic war eine völlig eigenständige Engine mit anderen Technologien.

Erklärung: Die GoldSrc-Engine, die Half-Life 1 antreibt, basiert auf der Quake-Engine von id Software. Valve lizenzierte die Quake-Engine (1996) und erweiterte sie erheblich um Scripting, Skeletal Animation, verbesserte KI und komplexere Physik, wodurch die einzigartige Immersion von Half-Life (1998) möglich wurde. Andere Engines hatten andere Ursprünge: Die Doom-Engine (1993) war 2.5D und nicht vollwertig 3D. Die SAGE-Engine wurde erst später für Echtzeit-Strategiespiele wie Command & Conquer genutzt. Die Unreal-Engine von Epic war eine völlig eigenständige Engine mit anderen Technologien.

20

Wie heisst die von 3Dfx eingeführte Grafikschnittstelle für Voodoo-Grafikkarten?

Erklärung: Glide war die von 3Dfx entwickelte proprietäre Grafikschnittstelle, die speziell für Voodoo-Grafikkarten optimiert war. Sie bot eine hohe Performance und ermöglichte beeindruckende 3D-Grafik mit optimierter Kantenglättung und Texturfilterung, war jedoch nur mit 3Dfx-Hardware kompatibel.

Erklärung: Glide war die von 3Dfx entwickelte proprietäre Grafikschnittstelle, die speziell für Voodoo-Grafikkarten optimiert war. Sie bot eine hohe Performance und ermöglichte beeindruckende 3D-Grafik mit optimierter Kantenglättung und Texturfilterung, war jedoch nur mit 3Dfx-Hardware kompatibel.

21

Welche Technologie ermöglicht es seit 1998 mehrere Grafikkarten zu verbinden, um die Rechenlast zu verteilen und somit zu steigern?

Erklärung: SLI (Scan-Line Interleave) wurde 1998 von 3Dfx eingeführt, um mehrere Voodoo2-Grafikkarten zu verbinden und die Rechenlast zu verteilen. Dadurch konnte die Leistung fast verdoppelt werden, indem jede Karte abwechselnd Zeilen rendert. Nvidia übernahm und verbesserte SLI später für moderne GPUs.

Heutzutage gilt SLI jedoch als veraltet, da moderne Spiele und Engines kaum noch für Multi-GPU-Systeme optimiert sind. Der technische Aufwand für sauberes Frame-Splitting, Synchronisation und Treiberunterstützung ist hoch, während der tatsächliche Leistungsgewinn oft hinter den Erwartungen zurückbleibt. Ein besonders störendes Problem dabei waren sogenannte Mikroruckler – kurze, unregelmäßige Verzögerungen bei der Bildausgabe. Diese entstehen, wenn zwei GPUs nicht exakt gleichmäßig Bilder liefern: Ein Frame wird z. B. sehr schnell angezeigt, der nächste braucht dann etwas länger, obwohl insgesamt viele Bilder pro Sekunde gerendert werden. Das Ergebnis: Trotz theoretisch hoher FPS fühlt sich das Bild nicht flüssig an, weil das menschliche Auge auf gleichmäßige Bewegungsabläufe reagiert. Gerade in schnellen Spielen stören Mikroruckler deutlich das Spielerlebnis. Da moderne Grafikkarten heute genug Leistung bieten, um auch anspruchsvolle Titel mit nur einer GPU flüssig darzustellen, hat Nvidia das klassische SLI-Prinzip weitgehend eingestellt und setzt stattdessen auf professionelle Technologien wie NVLink.

Erklärung: SLI (Scan-Line Interleave) wurde 1998 von 3Dfx eingeführt, um mehrere Voodoo2-Grafikkarten zu verbinden und die Rechenlast zu verteilen. Dadurch konnte die Leistung fast verdoppelt werden, indem jede Karte abwechselnd Zeilen rendert. Nvidia übernahm und verbesserte SLI später für moderne GPUs.

Heutzutage gilt SLI jedoch als veraltet, da moderne Spiele und Engines kaum noch für Multi-GPU-Systeme optimiert sind. Der technische Aufwand für sauberes Frame-Splitting, Synchronisation und Treiberunterstützung ist hoch, während der tatsächliche Leistungsgewinn oft hinter den Erwartungen zurückbleibt. Ein besonders störendes Problem dabei waren sogenannte Mikroruckler – kurze, unregelmäßige Verzögerungen bei der Bildausgabe. Diese entstehen, wenn zwei GPUs nicht exakt gleichmäßig Bilder liefern: Ein Frame wird z. B. sehr schnell angezeigt, der nächste braucht dann etwas länger, obwohl insgesamt viele Bilder pro Sekunde gerendert werden. Das Ergebnis: Trotz theoretisch hoher FPS fühlt sich das Bild nicht flüssig an, weil das menschliche Auge auf gleichmäßige Bewegungsabläufe reagiert. Gerade in schnellen Spielen stören Mikroruckler deutlich das Spielerlebnis. Da moderne Grafikkarten heute genug Leistung bieten, um auch anspruchsvolle Titel mit nur einer GPU flüssig darzustellen, hat Nvidia das klassische SLI-Prinzip weitgehend eingestellt und setzt stattdessen auf professionelle Technologien wie NVLink.

22

Welcher Textur-Algorithmus simuliert (je nach Blickwinkel) nur eine Pseudo Dreidimensionalität (scheinbare Tiefe) ohne eine echte Geometrieveränderung (Tesselation)?

Erklärung: Parallax Mapping, Bump Mapping und Normal Mapping sind Textur-Algorithmen, die scheinbare Tiefe erzeugen, ohne die Geometrie tatsächlich zu verändern. Sie simulieren Licht- und Schatteneffekte abhängig vom Blickwinkel und verleihen Oberflächen eine plastische Wirkung, ohne zusätzliche Polygone zu nutzen. Displacement Mapping hingegen ist keine reine Simulation, sondern verändert tatsächlich die Geometrie eines Modells durch Tesselation, indem es Höheninformationen in echte Höhenverschiebungen umsetzt. Daher benötigt es mehr Rechenleistung und erzeugt physisch verformte Oberflächen. Nur die anderen Techniken bleiben geometrisch unverändert.

Erklärung: Parallax Mapping, Bump Mapping und Normal Mapping sind Textur-Algorithmen, die scheinbare Tiefe erzeugen, ohne die Geometrie tatsächlich zu verändern. Sie simulieren Licht- und Schatteneffekte abhängig vom Blickwinkel und verleihen Oberflächen eine plastische Wirkung, ohne zusätzliche Polygone zu nutzen. Displacement Mapping hingegen ist keine reine Simulation, sondern verändert tatsächlich die Geometrie eines Modells durch Tesselation, indem es Höheninformationen in echte Höhenverschiebungen umsetzt. Daher benötigt es mehr Rechenleistung und erzeugt physisch verformte Oberflächen. Nur die anderen Techniken bleiben geometrisch unverändert.

23

Was war die allererste Spielekonsole?

Erklärung: Die Magnavox Odyssey war die allererste Spielekonsole und wurde 1972 von Ralph Baer entwickelt. Sie nutzte wechselbare Module, hatte jedoch keine richtige CPU – stattdessen wurden einfache Logikschaltungen verwendet. Spiele wie Table Tennis (ein Vorläufer von Pong) waren dabei. Andere Konsolen kamen später: Die Atari 2600 (1977) war die erste Konsole mit Cartridges und prägte die Branche. Die Coleco Telstar (1976) war eine Pong-Konsole ohne echte Module. Die Interton Video 2000 (1978) erschien nur in Europa.

Erklärung: Die Magnavox Odyssey war die allererste Spielekonsole und wurde 1972 von Ralph Baer entwickelt. Sie nutzte wechselbare Module, hatte jedoch keine richtige CPU – stattdessen wurden einfache Logikschaltungen verwendet. Spiele wie Table Tennis (ein Vorläufer von Pong) waren dabei. Andere Konsolen kamen später: Die Atari 2600 (1977) war die erste Konsole mit Cartridges und prägte die Branche. Die Coleco Telstar (1976) war eine Pong-Konsole ohne echte Module. Die Interton Video 2000 (1978) erschien nur in Europa.

24

Welches Tier gilt bekanntlich als Symbol für einen Trojaner?

Erklärung: Das Pferd ist das Symbol für einen Trojaner, da der Begriff auf die Geschichte des Trojanischen Pferdes aus der griechischen Mythologie zurückgeht. Die Griechen versteckten Soldaten in einem riesigen hölzernen Pferd, um Troja heimlich zu infiltrieren – genauso schleusen Trojaner-Viren schädlichen Code in scheinbar harmlose Programme ein.

Erklärung: Das Pferd ist das Symbol für einen Trojaner, da der Begriff auf die Geschichte des Trojanischen Pferdes aus der griechischen Mythologie zurückgeht. Die Griechen versteckten Soldaten in einem riesigen hölzernen Pferd, um Troja heimlich zu infiltrieren – genauso schleusen Trojaner-Viren schädlichen Code in scheinbar harmlose Programme ein.

25

Für welche Plattform erschien Cinema 4D Version 1.0?

Erklärung: Cinema 4D Version 1.0 erschien 1990 exklusiv für den Amiga. Entwickelt von MAXON, nutzte es die leistungsfähigen Grafikfähigkeiten des Amiga, der damals besonders in der Demoszene und 3D-Animation beliebt war. Die Software bot frühe 3D-Modellierungs- und Rendering-Tools, die später weiterentwickelt wurden.

Erklärung: Cinema 4D Version 1.0 erschien 1990 exklusiv für den Amiga. Entwickelt von MAXON, nutzte es die leistungsfähigen Grafikfähigkeiten des Amiga, der damals besonders in der Demoszene und 3D-Animation beliebt war. Die Software bot frühe 3D-Modellierungs- und Rendering-Tools, die später weiterentwickelt wurden.

26

Wie hieß die geometrische Grundlage auf deren Basis ein Nvidia NV1 von 1995 arbeitet?

Erklärung: Die NV1 setzte nicht auf klassische polygonbasierte Rasterisierung, sondern auf Quadratic Texture Mapped Surfaces (QTMS) – eine vereinfachte Form gekrümmter Flächen, die zwar konzeptionell an NURBS erinnerte, aber mathematisch deutlich reduzierter war. Diese quadratischen Patches übernahmen die Grundidee der splinebasierten Modellierung aus dem CGI- und CAD-Bereich, verzichteten jedoch auf die volle Komplexität echter Non-Uniform Rational B-Splines.

Oft liest man im Internet dennoch von „NURBS-Unterstützung“ der NV1, weil NVIDIA selbst den Vergleich zu gängigen CAD-Kurven gezogen hat, um die Technologie verständlich und attraktiv zu machen. Das führte dazu, dass viele Kommentatoren die vereinfachten QTMS kurzerhand mit NURBS gleichsetzten – obwohl es sich technisch nur um eine grobe Verwandtschaft handelt.

NVIDIA versuchte damit, ein alternatives Rendering-Paradigma zu etablieren und die Zukunft der Grafiktechnologie neu auszurichten. Kommerziell blieb der Erfolg jedoch aus, da nur sehr wenige Spiele die QTMS-Technologie direkt unterstützten. Eines der wenigen Beispiele war Virtua Fighter Remix, das tatsächlich mit diesen quadratischen, texturierten Patches der NV1 arbeitete.

Erklärung: Die NV1 setzte nicht auf klassische polygonbasierte Rasterisierung, sondern auf Quadratic Texture Mapped Surfaces (QTMS) – eine vereinfachte Form gekrümmter Flächen, die zwar konzeptionell an NURBS erinnerte, aber mathematisch deutlich reduzierter war. Diese quadratischen Patches übernahmen die Grundidee der splinebasierten Modellierung aus dem CGI- und CAD-Bereich, verzichteten jedoch auf die volle Komplexität echter Non-Uniform Rational B-Splines.

Oft liest man im Internet dennoch von „NURBS-Unterstützung“ der NV1, weil NVIDIA selbst den Vergleich zu gängigen CAD-Kurven gezogen hat, um die Technologie verständlich und attraktiv zu machen. Das führte dazu, dass viele Kommentatoren die vereinfachten QTMS kurzerhand mit NURBS gleichsetzten – obwohl es sich technisch nur um eine grobe Verwandtschaft handelt.

NVIDIA versuchte damit, ein alternatives Rendering-Paradigma zu etablieren und die Zukunft der Grafiktechnologie neu auszurichten. Kommerziell blieb der Erfolg jedoch aus, da nur sehr wenige Spiele die QTMS-Technologie direkt unterstützten. Eines der wenigen Beispiele war Virtua Fighter Remix, das tatsächlich mit diesen quadratischen, texturierten Patches der NV1 arbeitete.

27

Welcher Bug/Glitch verlieh GTA 1 ( Grand Theft Auto ) den Durchbruch und somit den heutigen Erfolg?

Erklärung: Ein Bug in der Polizei-KI verhalf GTA 1 zum Durchbruch. Ursprünglich sollten Polizisten den Spieler nur verfolgen, doch ein Fehler führte dazu, dass sie extrem aggressiv und rücksichtslos wurden – sie rammten Autos, überfuhren Passanten und eskalierten Verfolgungsjagden. Dies machte das Spiel chaotischer, unterhaltsamer und unvorhersehbar, was den einzigartigen Reiz von GTA ausmachte.

Erklärung: Ein Bug in der Polizei-KI verhalf GTA 1 zum Durchbruch. Ursprünglich sollten Polizisten den Spieler nur verfolgen, doch ein Fehler führte dazu, dass sie extrem aggressiv und rücksichtslos wurden – sie rammten Autos, überfuhren Passanten und eskalierten Verfolgungsjagden. Dies machte das Spiel chaotischer, unterhaltsamer und unvorhersehbar, was den einzigartigen Reiz von GTA ausmachte.

28

Wie hieß das erste Handyspiel?

Erklärung: Das erste echte Handyspiel war Snake, das 1997 auf dem Nokia 6110 erschien. Es wurde schnell zum Kultklassiker, da es einfach, süchtig machend und auf vielen Nokia-Modellen vorinstalliert war. Snake war eines der ersten Spiele, das speziell für Mobiltelefone entwickelt wurde und begründete das mobile Gaming. Andere Spiele sind falsch: Pac-Man, Asteroids und Pong sind frühe Arcade-Klassiker, erschienen aber nicht zuerst auf Handys. Pong (1972) war das erste große Videospiel, aber nicht mobil.

Erklärung: Das erste echte Handyspiel war Snake, das 1997 auf dem Nokia 6110 erschien. Es wurde schnell zum Kultklassiker, da es einfach, süchtig machend und auf vielen Nokia-Modellen vorinstalliert war. Snake war eines der ersten Spiele, das speziell für Mobiltelefone entwickelt wurde und begründete das mobile Gaming. Andere Spiele sind falsch: Pac-Man, Asteroids und Pong sind frühe Arcade-Klassiker, erschienen aber nicht zuerst auf Handys. Pong (1972) war das erste große Videospiel, aber nicht mobil.

29

Ein Parameterfehler im aller ersten Tomb Raider Spiel verhalf alias Lara Croft zum bis heute zu ihrem Brustumfang. Wie hoch war er?

Erklärung: Ein Parameterfehler in der Modellierung von Lara Croft in Tomb Raider (1996) von Core Design führte dazu, dass ihr Brustumfang auf 150% skaliert wurde, anstatt der ursprünglich geplanten Größe. Dieser unbeabsichtigte Wert wurde beibehalten, da er das Design-Team zum Schmunzeln brachte und gut zum Charakter passte.

Erklärung: Ein Parameterfehler in der Modellierung von Lara Croft in Tomb Raider (1996) von Core Design führte dazu, dass ihr Brustumfang auf 150% skaliert wurde, anstatt der ursprünglich geplanten Größe. Dieser unbeabsichtigte Wert wurde beibehalten, da er das Design-Team zum Schmunzeln brachte und gut zum Charakter passte.

30

Wie hieß der Skandal Mod (Sex-Minispiel) von GTA - San Andreas?

Erklärung: Der berüchtigte Hot Coffee Mod für GTA: San Andreas (2004) schaltete ein verstecktes Sex-Minispiel frei, das ursprünglich im Code enthalten, aber nicht offiziell zugänglich war. Durch Modifikationen konnte der Spieler anstelle einer schwarzen Bildschirmüberblendung interaktive Sexszenen mit Freundinnen im Spiel erleben. Der Skandal führte zu massiven Kontroversen, einer Neubewertung des Spiels auf 'Adults Only' (AO) und Rückrufaktionen.

Erklärung: Der berüchtigte Hot Coffee Mod für GTA: San Andreas (2004) schaltete ein verstecktes Sex-Minispiel frei, das ursprünglich im Code enthalten, aber nicht offiziell zugänglich war. Durch Modifikationen konnte der Spieler anstelle einer schwarzen Bildschirmüberblendung interaktive Sexszenen mit Freundinnen im Spiel erleben. Der Skandal führte zu massiven Kontroversen, einer Neubewertung des Spiels auf 'Adults Only' (AO) und Rückrufaktionen.

31

Welche Zutaten werden in der Kryptographie respektive Verschlüsselung verwendet um Rainbow-Table-Angriffe zu verhinden?

Erklärung: In der Kryptographie werden die Begriffe Salz (Salt) und Pfeffer (Pepper) verwendet, um Passwörter sicherer zu machen. Salz ist ein zufälliger Wert, der einem Passwort vor der Hash-Berechnung hinzugefügt wird, um Rainbow-Table-Angriffe zu verhindern. Pfeffer ist ein geheimer, systemweit verwendeter Schlüssel, der zusätzlich zum Passwort gehasht wird, um Angriffe weiter zu erschweren.

Erklärung: In der Kryptographie werden die Begriffe Salz (Salt) und Pfeffer (Pepper) verwendet, um Passwörter sicherer zu machen. Salz ist ein zufälliger Wert, der einem Passwort vor der Hash-Berechnung hinzugefügt wird, um Rainbow-Table-Angriffe zu verhindern. Pfeffer ist ein geheimer, systemweit verwendeter Schlüssel, der zusätzlich zum Passwort gehasht wird, um Angriffe weiter zu erschweren.

32

Mit welchem BNC-Abschlusswiderstand ( Terminator ) musste ein 10BASE2-Netzwerk bei einer LAN-Party Abgeschlossen werden?

Erklärung: Ein 10BASE2-Netzwerk (auch Thin Ethernet oder BNC-Netzwerk) musste an beiden Enden mit einem 50-Ohm-Abschlusswiderstand (Terminator) abgeschlossen werden. Dieser Widerstand verhinderte Signalreflexionen, die sonst das Netzwerk stören und Datenübertragungen unzuverlässig machen würden. Fehlt einer dieser Terminatoren, kommt es zu Reflexionen der elektrischen Signale am offenen Kabelende – das führt zu Datenkollisionen, Paketverlusten und im schlimmsten Fall zum kompletten Zusammenbruch der Verbindung. Besonders bei LAN-Partys sorgte ein vergessener oder locker sitzender Terminator regelmäßig für Frust: Das gesamte Netzwerk funktionierte dann nicht, und alle Teilnehmer mussten so lange Fehlersuche betreiben, bis der eine fehlende Widerstand gefunden und korrekt angeschlossen war.

Erklärung: Ein 10BASE2-Netzwerk (auch Thin Ethernet oder BNC-Netzwerk) musste an beiden Enden mit einem 50-Ohm-Abschlusswiderstand (Terminator) abgeschlossen werden. Dieser Widerstand verhinderte Signalreflexionen, die sonst das Netzwerk stören und Datenübertragungen unzuverlässig machen würden. Fehlt einer dieser Terminatoren, kommt es zu Reflexionen der elektrischen Signale am offenen Kabelende – das führt zu Datenkollisionen, Paketverlusten und im schlimmsten Fall zum kompletten Zusammenbruch der Verbindung. Besonders bei LAN-Partys sorgte ein vergessener oder locker sitzender Terminator regelmäßig für Frust: Das gesamte Netzwerk funktionierte dann nicht, und alle Teilnehmer mussten so lange Fehlersuche betreiben, bis der eine fehlende Widerstand gefunden und korrekt angeschlossen war.

33

Wie hieß der erste Personal Computer, welcher über eine Maus und einer Grafischen Oberfläche verfügte?

Erklärung: Der Apple Lisa (1983) war der erste Personal Computer mit einer Maus und einer grafischen Benutzeroberfläche (GUI). Entwickelt von Apple, basierte er auf Technologien, die aus Xerox PARC inspiriert wurden. Lisa führte viele moderne Konzepte ein, war aber teuer und kommerziell wenig erfolgreich – den Durchbruch schaffte später der Macintosh (1984).

Erklärung: Der Apple Lisa (1983) war der erste Personal Computer mit einer Maus und einer grafischen Benutzeroberfläche (GUI). Entwickelt von Apple, basierte er auf Technologien, die aus Xerox PARC inspiriert wurden. Lisa führte viele moderne Konzepte ein, war aber teuer und kommerziell wenig erfolgreich – den Durchbruch schaffte später der Macintosh (1984).

34

Mit welchem Grafikstandard lief das erste Larry Spiel Leisure Suit Larry - In the Land of the Lounge Lizards?

Erklärung: Leisure Suit Larry - In the Land of the Lounge Lizards (1987) lief mit EGA (Enhanced Graphics Adapter), einem 16-Farben-Grafikstandard mit einer Auflösung von 640x350 Pixeln. EGA bot eine deutlich bessere Farbdarstellung als sein Vorgänger CGA, wodurch Larrys humorvolle Welt lebendiger wirkte.

Erklärung: Leisure Suit Larry - In the Land of the Lounge Lizards (1987) lief mit EGA (Enhanced Graphics Adapter), einem 16-Farben-Grafikstandard mit einer Auflösung von 640x350 Pixeln. EGA bot eine deutlich bessere Farbdarstellung als sein Vorgänger CGA, wodurch Larrys humorvolle Welt lebendiger wirkte.

35

Woher stammt der Name Guybrush der Protagonist aus dem Spiel Monkey Island?

Erklärung: Der Name Guybrush stammt aus der Entwicklung von Monkey Island und hat eine humorvolle Herkunft: In Deluxe Paint, dem Zeichenprogramm der Entwickler, wurde die Spielfigur als 'guy.brush' gespeichert – „guy“ als Platzhalter für den Charakter, „.brush“ als Dateiformat-Endung. Der Name blieb hängen, und Guybrush Threepwood war geboren.

.jpg)

Erklärung: Der Name Guybrush stammt aus der Entwicklung von Monkey Island und hat eine humorvolle Herkunft: In Deluxe Paint, dem Zeichenprogramm der Entwickler, wurde die Spielfigur als 'guy.brush' gespeichert – „guy“ als Platzhalter für den Charakter, „.brush“ als Dateiformat-Endung. Der Name blieb hängen, und Guybrush Threepwood war geboren.

.jpg)

36

Welche Grafikarte führte erstmals kommerziell das Feature Hardware Transform and Lighting (T&L) ein?

Erklärung: Die GeForce 256 von Nvidia (1999) war die erste kommerziell erhältliche Grafikkarte mit Hardware Transform & Lighting (T&L). Dieses Feature verlagerte Geometrieberechnungen von der CPU auf die GPU, was für realistischere 3D-Grafik und höhere Performance sorgte – ein Meilenstein für moderne GPUs.

Frühe Ansätze wie Renditions V1000 bzw. das geplante V2200-basierte ”Thriller Conspiracy”-Projekt kombinierten zwar bereits Jahre zuvor entsprechende T&L-Technologien (z. B. mit Fujitsus Pinolite-Geometrieprozessor), wurden jedoch nie veröffentlicht und gelten daher nicht als kommerzielle T&L-Grafikkarten.

Erklärung: Die GeForce 256 von Nvidia (1999) war die erste kommerziell erhältliche Grafikkarte mit Hardware Transform & Lighting (T&L). Dieses Feature verlagerte Geometrieberechnungen von der CPU auf die GPU, was für realistischere 3D-Grafik und höhere Performance sorgte – ein Meilenstein für moderne GPUs.

Frühe Ansätze wie Renditions V1000 bzw. das geplante V2200-basierte ”Thriller Conspiracy”-Projekt kombinierten zwar bereits Jahre zuvor entsprechende T&L-Technologien (z. B. mit Fujitsus Pinolite-Geometrieprozessor), wurden jedoch nie veröffentlicht und gelten daher nicht als kommerzielle T&L-Grafikkarten.

37

Wie nennt man ein legitimen, jedoch vorgetäuschter Wi-Fi Access Point?

Erklärung: Ein böser Zwilling 'Evil Twin' ist ein gefälschter Wi-Fi-Access-Point, der sich als legitimes Netzwerk tarnt, um Nutzer zum Verbinden zu verleiten. Hacker nutzen diese Methode, um Passwörter, E-Mails oder andere Daten über Man-in-the-Middle-Angriffe abzufangen – besonders gefährlich in öffentlichen WLANs.

Erklärung: Ein böser Zwilling 'Evil Twin' ist ein gefälschter Wi-Fi-Access-Point, der sich als legitimes Netzwerk tarnt, um Nutzer zum Verbinden zu verleiten. Hacker nutzen diese Methode, um Passwörter, E-Mails oder andere Daten über Man-in-the-Middle-Angriffe abzufangen – besonders gefährlich in öffentlichen WLANs.

38

Welches Spiel gilt als das erste, welches ein Easter Egg enthielt?

Erklärung: Das erste bekannte Easter Egg in einem Videospiel erschien in Adventure (1979) für Atari 2600. Entwickler Warren Robinett versteckte seinen Namen in einem geheimen Raum, da Atari keine Entwickler namentlich erwähnen wollte. Spieler mussten einen unsichtbaren Pixel aufheben und in eine bestimmte Wand bringen, um die versteckte Botschaft zu sehen.

Erklärung: Das erste bekannte Easter Egg in einem Videospiel erschien in Adventure (1979) für Atari 2600. Entwickler Warren Robinett versteckte seinen Namen in einem geheimen Raum, da Atari keine Entwickler namentlich erwähnen wollte. Spieler mussten einen unsichtbaren Pixel aufheben und in eine bestimmte Wand bringen, um die versteckte Botschaft zu sehen.

39

Was ist bis heute das Standard Speichersymbol?

Erklärung: Das Standard-Speichersymbol ist bis heute die Diskette, obwohl sie längst veraltet ist. In den 80er- und 90er-Jahren war die 3,5-Zoll-Diskette das Hauptmedium zum Speichern und Übertragen von Daten. Als grafische Benutzeroberflächen aufkamen, wurde sie als universelles Speichersymbol etabliert – und blieb bis heute, obwohl viele jüngere Nutzer nie eine echte Diskette verwendet haben.

Erklärung: Das Standard-Speichersymbol ist bis heute die Diskette, obwohl sie längst veraltet ist. In den 80er- und 90er-Jahren war die 3,5-Zoll-Diskette das Hauptmedium zum Speichern und Übertragen von Daten. Als grafische Benutzeroberflächen aufkamen, wurde sie als universelles Speichersymbol etabliert – und blieb bis heute, obwohl viele jüngere Nutzer nie eine echte Diskette verwendet haben.

40

Welche Sprache ist keine Programmiersprache?

Erklärung: HTML (HyperText Markup Language) ist keine Programmiersprache, sondern eine Auszeichnungssprache, die zur Strukturierung von Webseiten dient. Sie beschreibt das Layout und den Inhalt, kann aber keine Logik oder Berechnungen ausführen – dafür benötigt man Sprachen wie JavaScript.

Erklärung: HTML (HyperText Markup Language) ist keine Programmiersprache, sondern eine Auszeichnungssprache, die zur Strukturierung von Webseiten dient. Sie beschreibt das Layout und den Inhalt, kann aber keine Logik oder Berechnungen ausführen – dafür benötigt man Sprachen wie JavaScript.

41

Was steht im direkten Zusammenhang mit einer IBM Tastatur?

Erklärung: QWERTZ steht im direkten Zusammenhang mit IBM-Tastaturen, da es das standardisierte Tastaturlayout für deutsche Schreibmaschinen und Computer ist. IBM prägte mit der legendären Model M-Tastatur (1985) viele moderne Layouts, darunter QWERTY (US) und QWERTZ (DE).

Das Layout basiert jedoch nicht auf einer alphabetischen Anordnung wie ABCDEFG, weil die ursprünglichen Schreibmaschinenmechaniken damit nicht effizient funktionierten. Eine alphabetische Anordnung hätte dazu geführt, dass häufig genutzte Buchstabenpaare zu nah beieinander liegen und die Typenhebel sich beim schnellen Tippen verhaken. Um dieses Problem zu umgehen, wurden die Buchstaben gezielt so verteilt, dass sich mechanische Kollisionen minimieren – was zur Entstehung von Layouts wie QWERTY und später QWERTZ führte. Dieses Prinzip wurde später auch bei Computertastaturen beibehalten, obwohl die technischen Gründe heute nicht mehr relevant sind.

Erklärung: QWERTZ steht im direkten Zusammenhang mit IBM-Tastaturen, da es das standardisierte Tastaturlayout für deutsche Schreibmaschinen und Computer ist. IBM prägte mit der legendären Model M-Tastatur (1985) viele moderne Layouts, darunter QWERTY (US) und QWERTZ (DE).

Das Layout basiert jedoch nicht auf einer alphabetischen Anordnung wie ABCDEFG, weil die ursprünglichen Schreibmaschinenmechaniken damit nicht effizient funktionierten. Eine alphabetische Anordnung hätte dazu geführt, dass häufig genutzte Buchstabenpaare zu nah beieinander liegen und die Typenhebel sich beim schnellen Tippen verhaken. Um dieses Problem zu umgehen, wurden die Buchstaben gezielt so verteilt, dass sich mechanische Kollisionen minimieren – was zur Entstehung von Layouts wie QWERTY und später QWERTZ führte. Dieses Prinzip wurde später auch bei Computertastaturen beibehalten, obwohl die technischen Gründe heute nicht mehr relevant sind.

42

Welches Dateiformat unterstützt einen integrierten (Premultiplied Alpha) Alphakanal?

Erklärung: Ein integrierter Alphakanal (Premultiplied Alpha) speichert Transparenzinformationen direkt zusammen mit den Farbwerten, wodurch weiche Übergänge und korrekte Farbüberlagerungen ermöglicht werden. Bei PNG sind es 8 Bit für den Alphakanal respektive 256 Abstufungen für die Transparenz. Formate wie PNG und TIFF unterstützen diesen Premultiplied Alpha, weshalb sie sich ideal für Grafiken mit weichen Kanten, Schatten oder überblendeten Elementen eignen.

GIF hingegen bietet nur binäre Transparenz – ein Pixel kann entweder vollständig sichtbar oder komplett unsichtbar sein. Halbtransparente Pixel oder weiche Übergänge zwischen Farbe und Transparenz sind nicht möglich. Das wird insbesondere bei Grafiken mit abgerundeten Formen oder Kurven problematisch. Bei solchen Motiven enthalten die Kanten normalerweise teiltransparente Pixel, um einen glatten visuellen Übergang zum Hintergrund zu schaffen (Antialiasing). Da GIF diese feinen Abstufungen nicht unterstützt, wirken Kurven oder kreisförmige Objekte im GIF-Format gezackt und kantig. Statt weicher Übergänge entstehen harte, sichtbare Treppeneffekte. Zudem kann es zu störenden Farbsäumen kommen, wenn eine Grafik ursprünglich auf einem farbigen Hintergrund erstellt und dann in GIF mit binärer Transparenz exportiert wurde. Diese Einschränkungen machen GIF ungeeignet für moderne, visuell hochwertige Darstellungen mit transparentem Hintergrund.

JPEG wiederum unterstützt überhaupt keine Transparenz – weder binär noch mit Alphakanal – und scheidet deshalb für diesen Zweck ebenfalls aus.

Obwohl GIF technisch veraltet ist – es unterstützt nur 256 Farben und keine echte Transparenz – ist es nach wie vor weit verbreitet. Der Hauptgrund dafür ist seine breite Unterstützung in nahezu allen Browsern, Apps und Plattformen. Zudem ist das Format ideal für kurze, loopende Animationen und wurde so zum Standard für Memes und Reaktionsbilder im Internet. Seine einfache Handhabung und universelle Kompatibilität machen es bis heute relevant, trotz modernerer Alternativen wie WebP oder APNG.

Erklärung: Ein integrierter Alphakanal (Premultiplied Alpha) speichert Transparenzinformationen direkt zusammen mit den Farbwerten, wodurch weiche Übergänge und korrekte Farbüberlagerungen ermöglicht werden. Bei PNG sind es 8 Bit für den Alphakanal respektive 256 Abstufungen für die Transparenz. Formate wie PNG und TIFF unterstützen diesen Premultiplied Alpha, weshalb sie sich ideal für Grafiken mit weichen Kanten, Schatten oder überblendeten Elementen eignen.

GIF hingegen bietet nur binäre Transparenz – ein Pixel kann entweder vollständig sichtbar oder komplett unsichtbar sein. Halbtransparente Pixel oder weiche Übergänge zwischen Farbe und Transparenz sind nicht möglich. Das wird insbesondere bei Grafiken mit abgerundeten Formen oder Kurven problematisch. Bei solchen Motiven enthalten die Kanten normalerweise teiltransparente Pixel, um einen glatten visuellen Übergang zum Hintergrund zu schaffen (Antialiasing). Da GIF diese feinen Abstufungen nicht unterstützt, wirken Kurven oder kreisförmige Objekte im GIF-Format gezackt und kantig. Statt weicher Übergänge entstehen harte, sichtbare Treppeneffekte. Zudem kann es zu störenden Farbsäumen kommen, wenn eine Grafik ursprünglich auf einem farbigen Hintergrund erstellt und dann in GIF mit binärer Transparenz exportiert wurde. Diese Einschränkungen machen GIF ungeeignet für moderne, visuell hochwertige Darstellungen mit transparentem Hintergrund.

JPEG wiederum unterstützt überhaupt keine Transparenz – weder binär noch mit Alphakanal – und scheidet deshalb für diesen Zweck ebenfalls aus.

Obwohl GIF technisch veraltet ist – es unterstützt nur 256 Farben und keine echte Transparenz – ist es nach wie vor weit verbreitet. Der Hauptgrund dafür ist seine breite Unterstützung in nahezu allen Browsern, Apps und Plattformen. Zudem ist das Format ideal für kurze, loopende Animationen und wurde so zum Standard für Memes und Reaktionsbilder im Internet. Seine einfache Handhabung und universelle Kompatibilität machen es bis heute relevant, trotz modernerer Alternativen wie WebP oder APNG.

43

Welche Tasten wurden bekanntlich zum Gaming-Standard?

Erklärung: Die WASD-Tasten wurden zum Gaming-Standard für Ego-Shooter und viele andere Spiele. Sie ermöglichen eine ergonomische Handposition, da die linke Hand auf der Tastatur bleibt, während die rechte die Maus steuert. Besonders durch Spiele wie Quake (1996) wurde dieses Layout populär.

Erklärung: Die WASD-Tasten wurden zum Gaming-Standard für Ego-Shooter und viele andere Spiele. Sie ermöglichen eine ergonomische Handposition, da die linke Hand auf der Tastatur bleibt, während die rechte die Maus steuert. Besonders durch Spiele wie Quake (1996) wurde dieses Layout populär.

44

Was gilt bekanntlich als Synonym für Programmfehler oder Software-Anomalien?

Erklärung: Der Begriff 'Käfer' (engl. Bug) wird als Synonym für Programmfehler oder Software-Anomalien verwendet. Die Bezeichnung geht auf eine Anekdote aus dem Jahr 1947 zurück, als Ingenieure an einem Harvard Mark II-Computer eine echte Motte im Relais fanden, die einen Fehler verursachte. Seitdem wird der Begriff 'Bug' für Softwarefehler genutzt.

Erklärung: Der Begriff 'Käfer' (engl. Bug) wird als Synonym für Programmfehler oder Software-Anomalien verwendet. Die Bezeichnung geht auf eine Anekdote aus dem Jahr 1947 zurück, als Ingenieure an einem Harvard Mark II-Computer eine echte Motte im Relais fanden, die einen Fehler verursachte. Seitdem wird der Begriff 'Bug' für Softwarefehler genutzt.

45

Was repräsentiert den Screen of Death nach einem BSoD kritischen Systemfehler?

Erklärung: Der Blue Screen of Death (BSoD) ist der bekannte Fehlerschirm, der bei einem kritischen Systemabsturz unter Windows erscheint. Er signalisiert schwerwiegende Hardware- oder Treiberprobleme und zeigt oft Fehlermeldungen oder Debug-Codes an. Der blaue Hintergrund wurde gewählt, da er sich gut von anderen UI-Elementen abhob.

Erklärung: Der Blue Screen of Death (BSoD) ist der bekannte Fehlerschirm, der bei einem kritischen Systemabsturz unter Windows erscheint. Er signalisiert schwerwiegende Hardware- oder Treiberprobleme und zeigt oft Fehlermeldungen oder Debug-Codes an. Der blaue Hintergrund wurde gewählt, da er sich gut von anderen UI-Elementen abhob.

46

Unter welchem Codename wurde Windows 95 entwickelt?

Erklärung: Windows 95 wurde unter dem Codenamen Chicago entwickelt. Dieser Codename wurde während der Entwicklung von Microsoft verwendet und spiegelt die Ambition wider, das Betriebssystem als bahnbrechend und benutzerfreundlich zu gestalten. Windows 95 führte viele neue Funktionen wie das Startmenü und Plug and Play ein. Andere Codenamen sind falsch: Whistler war der Codename für Windows XP. Interface Manager war der Codename für Windows 1.0. Longhorn war ein interner Codename für Windows Vista.

Erklärung: Windows 95 wurde unter dem Codenamen Chicago entwickelt. Dieser Codename wurde während der Entwicklung von Microsoft verwendet und spiegelt die Ambition wider, das Betriebssystem als bahnbrechend und benutzerfreundlich zu gestalten. Windows 95 führte viele neue Funktionen wie das Startmenü und Plug and Play ein. Andere Codenamen sind falsch: Whistler war der Codename für Windows XP. Interface Manager war der Codename für Windows 1.0. Longhorn war ein interner Codename für Windows Vista.

47

Was benötigen manche Computermäuse zwingend, damit sie funktionieren?

Erklärung: Frühere mechanische Computermäuse benötigten eine Kugel, die auf einer Oberfläche rollte, um die Bewegung zu erkennen. Die Kugel war mit Rädern und Sensoren verbunden, die die Bewegungen der Maus in X- und Y-Richtung übersetzten. Diese Art der Maus war vor der Einführung optischer Mäuse weit verbreitet.

Erklärung: Frühere mechanische Computermäuse benötigten eine Kugel, die auf einer Oberfläche rollte, um die Bewegung zu erkennen. Die Kugel war mit Rädern und Sensoren verbunden, die die Bewegungen der Maus in X- und Y-Richtung übersetzten. Diese Art der Maus war vor der Einführung optischer Mäuse weit verbreitet.

48

Welche Map ist keine Counterstrike Karte?

Erklärung: Deck16 ist keine Counter-Strike-Karte, sondern stammt ursprünglich aus dem Spiel Unreal Tournament und wurde auch in Quake verwendet. Es war eine der bekanntesten Deathmatch-Karten dieser Spiele und wurde von der Community sehr geschätzt. Da sie jedoch nie offiziell Teil des Counter-Strike-Spiels war, gehört sie nicht zu den klassischen Maps dieses Spiels. Im Gegensatz dazu gehören Militia, 747 und Dust zu den offiziellen und ikonischen Counter-Strike-Karten, die oft in kompetitiven Spielen und Turnieren gespielt werden.

Erklärung: Deck16 ist keine Counter-Strike-Karte, sondern stammt ursprünglich aus dem Spiel Unreal Tournament und wurde auch in Quake verwendet. Es war eine der bekanntesten Deathmatch-Karten dieser Spiele und wurde von der Community sehr geschätzt. Da sie jedoch nie offiziell Teil des Counter-Strike-Spiels war, gehört sie nicht zu den klassischen Maps dieses Spiels. Im Gegensatz dazu gehören Militia, 747 und Dust zu den offiziellen und ikonischen Counter-Strike-Karten, die oft in kompetitiven Spielen und Turnieren gespielt werden.

49

In welche Pixelblock-Große-Einheiten zerlegt der JPEG Kompressionsalgorithmus ein Bild?

Erklärung: Der JPEG-Kompressionsalgorithmus zerlegt ein Bild in 8x8 Pixel-Blöcke, um die Bilddaten effizient zu komprimieren. Jeder Block wird dann mithilfe von Diskreter Kosinustransformation (DCT) in Frequenzkomponenten zerlegt, wodurch redundante Daten entfernt werden und die Datei verkleinert wird. Diese 8x8 Blöcke sind entscheidend für die Effizienz der Kompression.

Die Wahl genau dieser Blockgröße – 8x8 – ist ein Kompromiss zwischen Rechenaufwand, Speicherbedarf und Kompressionsqualität. Kleinere Blöcke hätten zwar weniger sichtbare Artefakte bei starker Kompression, würden aber mehr Rechenleistung benötigen. Größere Blöcke könnten zwar effizienter komprimieren, erzeugen jedoch stärkere sichtbare Blockartefakte. 8x8 ist dabei ein technisch sinnvoller Mittelweg, der sich besonders gut für die DCT eignet, da für genau diese Größe effiziente Algorithmen existieren – auch mit Blick auf damalige Hardware-Ressourcen zur Zeit der JPEG-Entwicklung.

Erklärung: Der JPEG-Kompressionsalgorithmus zerlegt ein Bild in 8x8 Pixel-Blöcke, um die Bilddaten effizient zu komprimieren. Jeder Block wird dann mithilfe von Diskreter Kosinustransformation (DCT) in Frequenzkomponenten zerlegt, wodurch redundante Daten entfernt werden und die Datei verkleinert wird. Diese 8x8 Blöcke sind entscheidend für die Effizienz der Kompression.

Die Wahl genau dieser Blockgröße – 8x8 – ist ein Kompromiss zwischen Rechenaufwand, Speicherbedarf und Kompressionsqualität. Kleinere Blöcke hätten zwar weniger sichtbare Artefakte bei starker Kompression, würden aber mehr Rechenleistung benötigen. Größere Blöcke könnten zwar effizienter komprimieren, erzeugen jedoch stärkere sichtbare Blockartefakte. 8x8 ist dabei ein technisch sinnvoller Mittelweg, der sich besonders gut für die DCT eignet, da für genau diese Größe effiziente Algorithmen existieren – auch mit Blick auf damalige Hardware-Ressourcen zur Zeit der JPEG-Entwicklung.

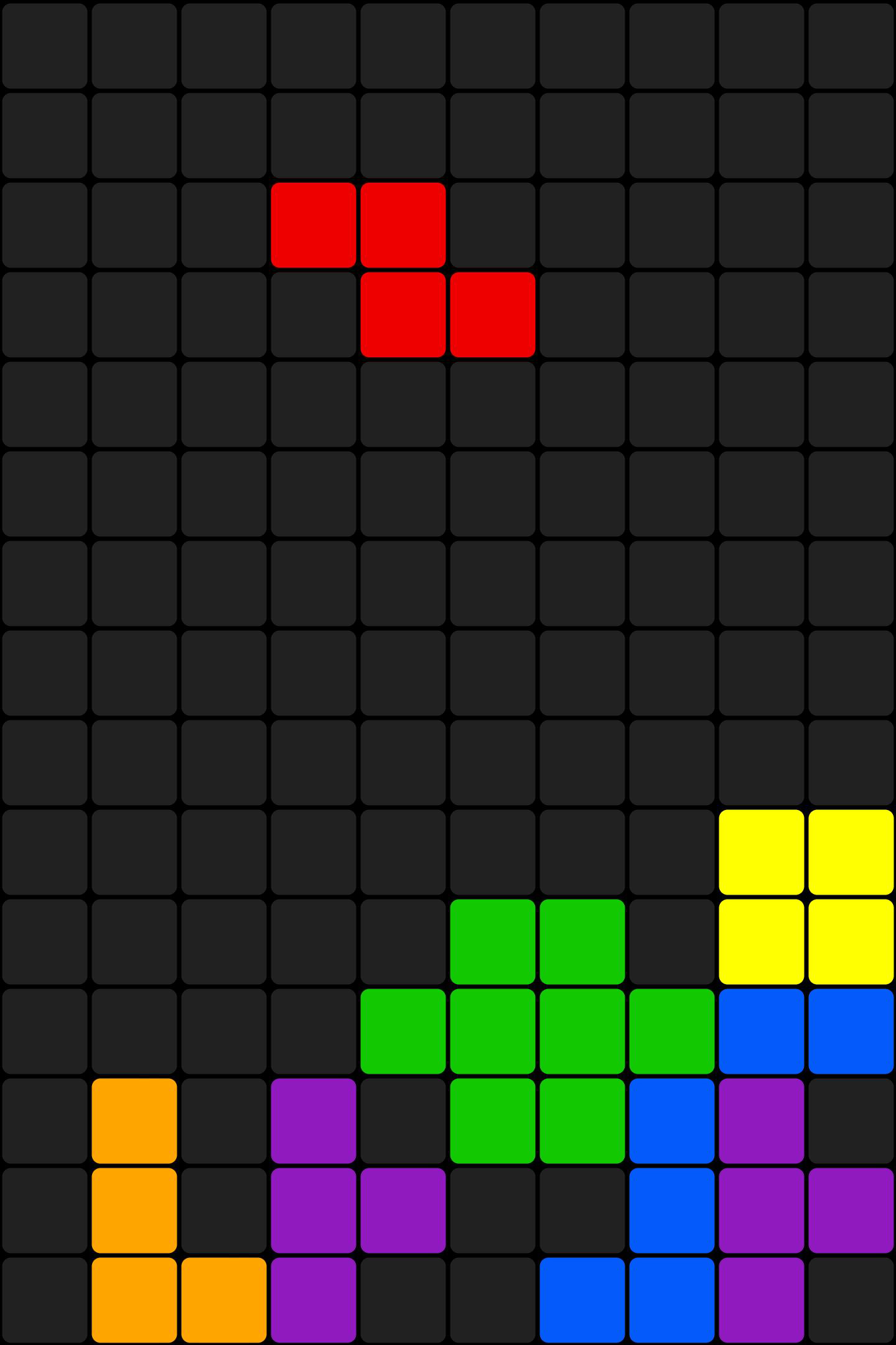

50

Mit welchem Fahrzeug startet man in GTA San Andreas?

Erklärung: In GTA San Andreas startet man zu Beginn des Spiels mit einem Fahrrad, als der Protagonist CJ von der Polizei nach Los Santos zurückkehrt. Das Fahrrad ist ein leichtes Fortbewegungsmittel, das es ermöglicht, schnell durch die Straßen der Stadt zu fahren, bevor der Spieler Zugang zu anderen Fahrzeugen erhält.

Erklärung: In GTA San Andreas startet man zu Beginn des Spiels mit einem Fahrrad, als der Protagonist CJ von der Polizei nach Los Santos zurückkehrt. Das Fahrrad ist ein leichtes Fortbewegungsmittel, das es ermöglicht, schnell durch die Straßen der Stadt zu fahren, bevor der Spieler Zugang zu anderen Fahrzeugen erhält.

51

Rise and Shine, Mr __________! Rise and Shine!

Erklärung: Die berühmte Zeile 'Rise and Shine, Mr. Freeman! Rise and Shine!' stammt aus dem Spiel Half-Life 2 (2004) und wird von G-Man zu Gordon Freeman, dem Protagonisten des Spiels, gesagt. G-Man weckt Freeman zu Beginn des Spiels aus seiner langen Gefangenschaft, was den Start des Spiels markiert. Der G-Man ist eine der mysteriösesten Figuren im Half-Life-Universum. Sein Hintergrund bleibt weitgehend unklar, und Valve hat nie eine eindeutige Erklärung für seine Herkunft oder seine wahren Absichten geliefert

Erklärung: Die berühmte Zeile 'Rise and Shine, Mr. Freeman! Rise and Shine!' stammt aus dem Spiel Half-Life 2 (2004) und wird von G-Man zu Gordon Freeman, dem Protagonisten des Spiels, gesagt. G-Man weckt Freeman zu Beginn des Spiels aus seiner langen Gefangenschaft, was den Start des Spiels markiert. Der G-Man ist eine der mysteriösesten Figuren im Half-Life-Universum. Sein Hintergrund bleibt weitgehend unklar, und Valve hat nie eine eindeutige Erklärung für seine Herkunft oder seine wahren Absichten geliefert

52

Welche Laufwerksbuchstaben sind bis heute historisch- und teilweise kompatibilitäts- bedingt Floppy-Laufwerke vorbehalten?

Erklärung: Die Laufwerksbuchstaben A: und B: sind historisch und aus Kompatibilitätsgründen für Floppy-Laufwerke reserviert. In den frühen Tagen des PCs wurden Floppy-Disketten als primäre Speicher- und Transfermedium verwendet, und daher wurden diese Laufwerksbuchstaben standardmäßig für 1,44 MB 3,5-Zoll-Disketten zugewiesen. Auch heute sind A: und B: in vielen Systemen noch für Floppy-Laufwerke oder als Platzhalter für nicht verbundene Laufwerke reserviert. Andere Buchstaben wie C: und D: sind heute normalerweise für Festplatten oder andere Speichermedien zuständig.

Erklärung: Die Laufwerksbuchstaben A: und B: sind historisch und aus Kompatibilitätsgründen für Floppy-Laufwerke reserviert. In den frühen Tagen des PCs wurden Floppy-Disketten als primäre Speicher- und Transfermedium verwendet, und daher wurden diese Laufwerksbuchstaben standardmäßig für 1,44 MB 3,5-Zoll-Disketten zugewiesen. Auch heute sind A: und B: in vielen Systemen noch für Floppy-Laufwerke oder als Platzhalter für nicht verbundene Laufwerke reserviert. Andere Buchstaben wie C: und D: sind heute normalerweise für Festplatten oder andere Speichermedien zuständig.

53

Welches Spiel erschien nicht auf einer 5¼ Zoll Diskette?

Erklärung: Cannon Fodder (1993) erschien nicht auf einer 5¼-Zoll-Diskette, sondern auf einer 3,5-Zoll-Diskette, da es eine größere Speicherkapazität für die fortschrittliche Grafik und die vielen Spielinhalte benötigte.

Erklärung: Cannon Fodder (1993) erschien nicht auf einer 5¼-Zoll-Diskette, sondern auf einer 3,5-Zoll-Diskette, da es eine größere Speicherkapazität für die fortschrittliche Grafik und die vielen Spielinhalte benötigte.

54

Welcher Datentyp lässt keine Gleitkommazahlen zu?

Erklärung: Der Integer-Datentyp lässt keine Gleitkommazahlen zu, da er nur ganze Zahlen ohne Dezimalstellen speichert. Typische Beispiele für Integer sind -1, 0, 1, 2 usw. Im Gegensatz dazu unterstützen Float, Double und Single den Speicher von Gleitkommazahlen, also Zahlen mit Dezimalstellen – sie definieren dabei in der Programmiersprache, wie die Daten im Speicher interpretiert und verarbeitet werden sollen, vorausgesetzt, die zugrunde liegende Hardware (z. B. die CPU) unterstützt entsprechende Gleitkommaberechnungen effizient. Diese Datentypen unterscheiden sich in ihrer Genauigkeit und dem Speicherplatzbedarf: Float verwendet 32 Bit, Double 64 Bit, und Single ist in einigen Programmiersprachen ein Synonym für Float.

Moderne CPUs basieren heute stark auf Gleitkomma-Berechnungen, da viele zentrale Aufgaben in Technik, Wissenschaft, Grafik, Physik-Engines, KI und Multimedia präzise und flexible Zahlenverarbeitung erfordern. Im Gegensatz zu Integer-Werten, die nur ganzzahlige Schritte erlauben, können Gleitkommazahlen sehr große und sehr kleine Werte darstellen – auch mit vielen Nachkommastellen. Um solche Berechnungen effizient durchführen zu können, verfügen CPUs und GPUs über spezialisierte Gleitkomma-Recheneinheiten (FPUs), die direkt auf Float- und Double-Datentypen ausgelegt sind. Ohne diese Hardwareunterstützung wären viele moderne Anwendungen gar nicht realisierbar.

Erklärung: Der Integer-Datentyp lässt keine Gleitkommazahlen zu, da er nur ganze Zahlen ohne Dezimalstellen speichert. Typische Beispiele für Integer sind -1, 0, 1, 2 usw. Im Gegensatz dazu unterstützen Float, Double und Single den Speicher von Gleitkommazahlen, also Zahlen mit Dezimalstellen – sie definieren dabei in der Programmiersprache, wie die Daten im Speicher interpretiert und verarbeitet werden sollen, vorausgesetzt, die zugrunde liegende Hardware (z. B. die CPU) unterstützt entsprechende Gleitkommaberechnungen effizient. Diese Datentypen unterscheiden sich in ihrer Genauigkeit und dem Speicherplatzbedarf: Float verwendet 32 Bit, Double 64 Bit, und Single ist in einigen Programmiersprachen ein Synonym für Float.

Moderne CPUs basieren heute stark auf Gleitkomma-Berechnungen, da viele zentrale Aufgaben in Technik, Wissenschaft, Grafik, Physik-Engines, KI und Multimedia präzise und flexible Zahlenverarbeitung erfordern. Im Gegensatz zu Integer-Werten, die nur ganzzahlige Schritte erlauben, können Gleitkommazahlen sehr große und sehr kleine Werte darstellen – auch mit vielen Nachkommastellen. Um solche Berechnungen effizient durchführen zu können, verfügen CPUs und GPUs über spezialisierte Gleitkomma-Recheneinheiten (FPUs), die direkt auf Float- und Double-Datentypen ausgelegt sind. Ohne diese Hardwareunterstützung wären viele moderne Anwendungen gar nicht realisierbar.

55

In welcher Sprache wurde Photoshop 1.0.1 hauptsächlich (ca. 75%) geschrieben?

Erklärung: Photoshop 1.0.1 wurde hauptsächlich in Pascal geschrieben, wobei etwa 75% des Codes in dieser Sprache verfasst wurde. Pascal war zu dieser Zeit eine beliebte Programmiersprache für die Entwicklung von Anwendungen und half den Entwicklern, den komplexen Code für eine so grafisch intensive Software zu strukturieren.

Erklärung: Photoshop 1.0.1 wurde hauptsächlich in Pascal geschrieben, wobei etwa 75% des Codes in dieser Sprache verfasst wurde. Pascal war zu dieser Zeit eine beliebte Programmiersprache für die Entwicklung von Anwendungen und half den Entwicklern, den komplexen Code für eine so grafisch intensive Software zu strukturieren.

56

Was bedeutet NVIDIA?